Il mio sito è stato violato da un hacker: come è potuto accadere? Perché?

Mi sono un po’ informato…

Può capitare talvolta che un sito venga “hackerato“, ossia compromesso da una qualche fonte esterna. Le azioni più comuni sono le seguenti:

-

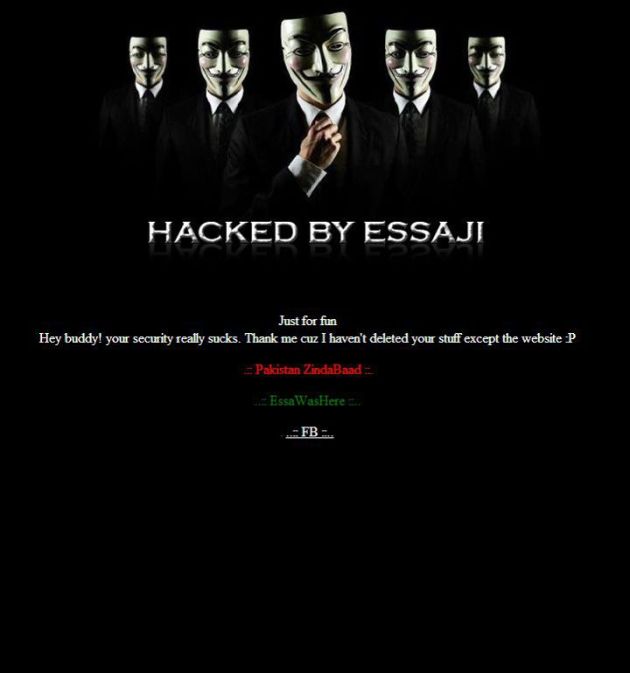

defacing: termine inglese che ha il significato letterale di “sfregiare, deturpare, sfigurare”, in gergo viene usato “defacciare”. Consiste nel cambiare illecitamente la home page di un sito web (la sua “faccia”) o modificarne, sostituendole, una o più pagine interne. Le motivazioni di tale atto vandalico possono essere di vario tipo, dalla dimostrazione di abilità a ragioni ideologiche.

-

phishing: all’interno del sito viene inserita una pagina che imita (più o meno fedelmente) la grafica di siti bancari o postali allo scopo di indirizzare degli utenti (con opportune azioni via email) verso questa pagina, che verrà utilizzata per cercare di ottenere dalle vittime la password di accesso al conto corrente o carpirne i dati della carta di credito.

-

spam: all’interno del sito viene inserito uno script che comincerà ad inviare messaggi indesiderati (generalmente commerciali) tramite il server “ospite”.

-

DDoS: è la sigla di Distributed Denial of Service. Si tratta di un attacco in cui si esauriscono deliberatamente le risorse di un sistema informatico che fornisce un servizio, ad esempio un sito web, fino a renderlo non più in grado di erogare il servizio. Gli attacchi vengono abitualmente attuati inviando molti pacchetti di richieste, di solito ad un server Web, FTP o di posta elettronica saturandone le risorse e rendendo tale sistema “instabile”. Gli attaccanti (“hacker”) tendono a non esporsi direttamente, dato che per le forze dell’ordine sarebbe relativamente semplice risalire ai computer utilizzati per l’attacco; quindi infettano precedentemente con dei virus o worm un numero elevato di computer inconsapevoli, detti zombie. Quando il numero di zombies è ritenuto adeguato, o quando viene a verificarsi una data condizione, i computer infetti si attivano e sommergono con richieste di connessione il server bersaglio, vero obiettivo dell’azione.

Raramente attacchi di questo tipo vengono effettuati verso specifici siti web (es. beppegrillo.it – il sito di Poste Italiane – il sito di Alex Schwazer); numerosi esempi di questo tipo possono essere visti sul blog ufficiale di Anonymous Italia. Nella realtà, la quasi totalità di queste azioni non viene effettuata da un qualche hacker, operatore “umano”, ma viene svolta da “BOT”, cioè da software che fanno scan continui e sistematici in internet, alla ricerca di siti facili da violare in maniera “automatica”, senza l’intervento di nessun operatore umano.

Il bot (abbreviazione di robot) in terminologia informatica in generale è un programma che accede alla rete attraverso lo stesso tipo di canali utilizzati dagli utenti umani (per esempio che accede alle pagine Web, invia messaggi in una chat, si muove nei videogiochi, e così via). Programmi di questo tipo sono diffusi in relazione a molti diversi servizi in rete, con scopi vari ma in genere legati all’automazione di compiti che sarebbero troppo gravosi o complessi per gli utenti umani.

In genere un sito è “facile da violare” quando è presente una qualche vulnerabilità, come per esempio:

-

uso di CMS non aggiornati: Moltissimi siti vengono oggi realizzati per mezzo di CMS (WordPress, Joomla, Drupal…). Si tratta di software complessi, che possono nascondere al loro interno dei bug che li rendono violabili. Non appena uno di questi bug viene scoperto, normalmente in poco tempo viene rilasciato un aggiornamento che lo risolve. Se però questo aggiornamento non viene installato, il sito resterà vulnerabile e può capitare che un BOT che lavora in modo sistematico lo trovi, per cui sfrutterà (sempre automaticamente) questa vulnerabilità per fare poi quello che vuole all’interno del sito.

SOLUZIONE: mantenere sempre aggiornato il proprio CMS. -

uso di plugin o temi non aggiornati: anche i plugin ed i temi sono software complessi, che possono celare al loro interno delle vulnerabilità.

SOLUZIONE: mantenere sempre aggiornati i plugin ed i temi. -

uso di plugin o temi infetti: Il plugin può avere inserita al suo interno una certa vulnerabilità, che può essere sfruttata in seguito, dopo che il plugin si sarà diffuso.

SOLUZIONE: usare solo ed esclusivamente plugin e temi di “buona reputazione”, e scaricarli solo ed esclusivamente da siti affidabili. -

uso di password banali: un BOT prova password a caso scelte da una libreria di circa un milione di password più comuni: ai primi posti i vari “pippo”, “123456”, “qwerty”, ecc.

SOLUZIONE: usare password complesse, di almeno 12 caratteri, che utilizzino lettere maiuscole, minuscole, numeri e caratteri speciali, e che non siano riconducibili ad alcun significato. -

presenza di virus o malware su uno dei PC usati per gestire il sito: Se il PC che viene utilizzato per gestire il sito è infetto da un virus o da un malware, può capitare che questo malware prenda tutte le password memorizzate nel browser e le invii ad un BOT esterno…

SOLUZIONE: – utilizzare sempre un buon antivirus aggiornato – se si utilizza un PC “estraneo” per gestire il sito, non memorizzare la password nel browser – se si usa un PC “estraneo”, una volta tornati sul proprio PC modificare la password.

COSA FARE SE IL PROPRIO SITO È STATO VIOLATO

-

cancellare tutti i contenuti

-

controllare se il CMS è aggiornato; se non lo fosse, aggiornarlo

-

controllare ed aggiornare TUTTI i plugin utilizzati; eliminare qualsiasi plugin di cui non si è CERTI della genuinità

-

controllare ed aggiornare il tema; se non si è certi della sua genuinità, cambiarlo

-

fare un approfondito check antivirus del proprio PC e di qualsiasi altro PC utilizzato nel corso degli ultimi mesi per gestire il proprio sito

-

modificare tutte le password utilizzate per la gestione (password di amministratore del CMS, password FTP, password di accesso ai db)

-

concluse queste operazioni, ricaricare i contenuti del sito.

da NewMediaLabs (modificato)

Salute e …peggio nun nisse.

Devi effettuare l'accesso per postare un commento.